近期,全球网络安全领域遭遇了一系列严峻挑战,一系列硬件级零日漏洞的曝光引发了广泛担忧。

最令人震惊的事件之一,便是博通芯片ControlVault安全区被揭露存在五个高危漏洞。这一发现直接导致数千万台戴尔商务笔记本成为黑客攻击的目标,这些本应用于保护用户密码的硬件安全区域,反而变成了黑客入侵的桥梁。这已是今年公开证实的第17起硬件级零日漏洞事件,标志着我们正置身于一场前所未有的芯片级网络安全军备竞赛之中。

在黑市上,漏洞的价值被推向了新的高度。一家位于阿联酋沙漠深处的神秘公司“先进安全解决方案”,以惊人的价格收购各类零日漏洞。该公司愿意支付2000万美元购买能够“一条短信攻破任意手机”的漏洞武器,1500万美元收购iPhone零日漏洞,以及800万美元购买WhatsApp通讯链突破方案。面对如此巨大的诱惑,研究人员面临着艰难的选择:是向厂商报告漏洞以获得微薄的赏金,还是将漏洞售予黑市以换取巨额财富。

这些漏洞不仅威胁着个人用户的隐私和安全,更对关键基础设施构成了重大风险。从手术室到核电站,从社交平台到金融系统,漏洞的潜在影响无处不在。某社交平台因零日漏洞泄露了2700万用户的关系链,这些数据在黑市上的售价仅为0.3比特币,凸显了个人信息安全的脆弱性。

为了应对这一严峻形势,公安部网安局发布了紧急指南,强调“设备异常立即断网”的重要性。然而,真正的防御策略远不止于此。个人用户可以采取多重物理防火墙、芯片级隔离、流量熔断机制、浏览器沙盒强化以及纸质备份回归等措施来增强安全性。例如,启用手机Secure Enclave或Windows Pluton安全处理器,将生物信息锁定在硬件沙箱中;当监测到异常内存写入时,自动切断网络并冻结进程;使用Chrome的Site Isolation功能,确保单个页面的崩溃不会波及整个系统;以及将核心密钥手写存档,以避免数字存储链的漏洞。

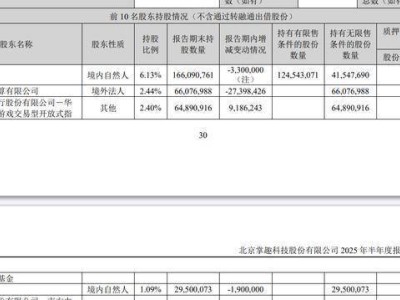

企业用户则需要采取更为复杂的防御策略,如部署蜜罐矩阵、使用动态指纹以及实施出网熔断等。某能源集团在OT网络中部署了200台伪装的PLC设备,当黑客入侵时,这些设备会触发“假熔断”警报。同时,通过每4小时自动变更系统API特征,可以使漏洞利用代码失效。某交易所则严格限制服务器外联,确保黑客即使侵入也无法回传数据。

然而,漏洞的修复与囤积问题也引发了伦理上的争议。一方面,美国CISA的“漏洞利用全民防御框架”要求厂商在72小时内响应漏洞,而中国CNVD平台的平均响应时间已缩短至48小时。另一方面,有国家将零日漏洞视为“数字弹药”,法律允许情报机构暂缓披露漏洞。这种矛盾在经济链上更为尖锐,当谷歌向高通支付50万美元漏洞赏金时,黑市上的报价却高达其40倍。独立研究员@white_hat_93在社交媒体上发文感慨:“我们修补漏洞,却修补不了人性贪欲。”该推文迅速引发广泛共鸣,随后该账号却神秘消失。

面对这一系列挑战,我们认识到没有绝对的银弹可以一劳永逸地解决网络安全问题。零日漏洞的本质是人类认知的时差,从代码诞生到缺陷被发现,永远存在黑暗窗口期。因此,我们需要保持清醒的头脑,采取多种措施来增强网络安全防御能力。正如斯诺登在最新回忆录中所写:“真正的安全不是筑更高的墙,而是让每个人知道墙何时倒塌。”